Em um mundo onde empresas e pessoas estão conectadas diariamente e em tempo real, grandes volumes de dados são despejados online, a cada segundo. Portanto, não é difícil imaginar que criminosos cibernéticos aguardam o momento certo para dar o bote e roubar esses dados.

O roubo de informações de organizações e seus usuários causou apenas em 2021, prejuízos globais de até U$ 6 trilhões. Cuidar da segurança cibernética de um negócio deixou de ser apenas um detalhe que não despertava maiores preocupações, para se tornar algo fundamental dentro do ambiente corporativo.

Conhecer as modalidades de crimes virtuais mais utilizados pelos golpistas virtuais e saber como se proteger deles faz a diferença no momento de cuidar da saúde de uma organização.

Uma das maneiras mais populares de roubar dados confidenciais é realizando o ataque man-in-the-middle. Um tipo de golpe eficiente e de difícil detecção que você vai conhecer agora.

Ao longo desse texto você vai entender como funciona essa tática criminosa e vai descobrir o que fazer para evitar as armadilhas dos crackers, cuidando de sua cibersegurança.

Saiba o que é o ataque man-in-the-middle

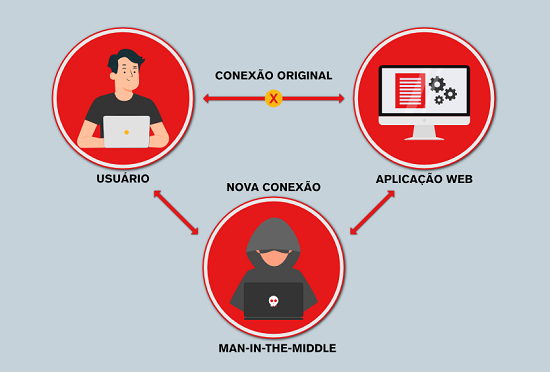

O ataque man-in-the-middle (MitM), em tradução livre “homem no meio", é uma forma criminosa de interceptar a comunicação entre dois hosts e, consequentemente, roubar informações. A estrutura do ataque é básica, mas funcional.

Sendo necessários três elementos: vítima, o intermediário (criminoso) e a parte receptora (bancos, empresas, redes sociais, serviços de email).

Utilizando a mesma rede de seus alvos, o agente malicioso se posiciona entre as duas partes (usuários, redes, empresas) que estão trocando informações, espionando toda a comunicação feita e se aproveitando de falhas na segurança cibernética.

Quando alguém envia seus dados online (senhas, números de contas, email), para um destinatário (website, um aplicativo ou qualquer outra pessoa) o ataque cibernético começa a ser executado.

Como é realizado o ataque man-in-the-middle

O MitM trabalha com a ideia da interceptação. Para isso, o cracker instala armadilhas em redes wifi, geralmente desprotegidas de senhas. Então é criado um novo ponto de wifi com o nome idêntico ao original.

No momento em que a vítima se conecta a essa falsa rede e compartilha seus dados, estas informações ficam expostas e disponíveis para os criminosos.

As variações desse ataque cibernético

Embora a estratégia usada pelos crackers seja relativamente simples, ela possui algumas variações que exigem uma atenção ainda maior das equipes de TI, para garantir a segurança cibernética e mitigar riscos de ataques nas empresas.

Conheça agora as principais formas usadas para roubar dados.

- Falsificação de IP: o IP spoofing é a falsificação de um endereço de IP verdadeiro por um falso. Aqui os processos de autenticação são burlados e os criminosos são capazes de invadir aplicativos e dispositivos que estiverem conectados ao falso IP.

Esse recurso é usado normalmente em redes supostamente confiáveis, em que é dispensado o uso de senhas. É comum no ambiente corporativo que os colaboradores acessem softwares vulneráveis, por exemplo, facilitando a ação de agentes maliciosos. - Invasão do email: muitos usuários possuem informações importantes armazenadas em suas caixas de email. São dados bancários, logins e conversas privadas, que passam a ser monitoradas pelos criminosos durante o ataque cibernético.

Com a posse dos dados sigilosos da vítima, os golpistas podem modificar dados de recebimentos ou realizar cobranças indevidas em seu nome. - Ataque MITB: para realizar um ataque man-in-the-browser (MITB), é usado um malware que redireciona o tráfego de informações, conduzindo a vítima para uma página falsa de login, por exemplo.

Muitas vezes após ser utilizado e o prejuízo feito, o malware se auto destrói, tornando mais complexo a identificação do problema. - Interceptação do Wifi: nesse tipo de ataque man-in-the-middle, uma conexão wifi verdadeira é hackeada e substituída pela falsa, que passa a ser monitorada pelos bandidos.

Usando a remoção da SSL, os golpistas invadem o wifi do seu alvo, quebrando sua privacidade e deixando a vítima e seus dados totalmente expostos, possibilitando acessar toda sua atividade de navegação. - Roubo de cookies do navegador: para agilizar a navegação, muitos sites utilizam os cookies. São pequenos pedaços de informação armazenados pelas páginas da internet. Esses arquivos podem conter credenciais de login do usuário, algo que interessa pessoas com más intenções.

Alguém que tenha acesso aos cookies, terá o caminho livre para roubar os dados e acessar outras contas.

Como se proteger dos ataques MITM

Algumas dicas podem trazer mais segurança cibernética, diminuindo os riscos de um ataque man-in-the-middle. Confira:

- Invista em um sistema de segurança: é importante que organizações implementem um bom sistema de segurança e passem a ter um maior controle sobre chaves e certificados, diminuindo possíveis brechas.

Protocolos de segurança como WPA, em redes de acesso sem fio, por exemplo, servem para criptografar os dados que navegam entre dois pontos. Assim, mesmo que a comunicação seja interceptada, as informações estarão criptografadas e não serão visíveis para os criminosos.

Camadas de segurança como protocolos SSL/TLS permitem uma navegação mais segura por realizarem a criptografia que irá codificar e decodificar os dados. - Use VPN: o ataque man-in-the-middle ocorre principalmente em conexões vulneráveis. Usar uma VPN para manter sua rede criptografada, gerando uma ponte segura entre os pontos de navegação e servidores externos, é aconselhável.

- Login dos roteadores: é recomendado realizar atualizações periódicas nas credenciais dos roteadores,não apenas em senhas de wifi. Use preferencialmente credenciais fortes e não as padronizadas que acabam facilitando invasões maliciosas.

- Sites em HTTPS: ainda em relação a criptografia, durante a navegação pela internet, websites que usam somente o protocolo HTTP, são menos protegidos.

Diferente dos sites em HTTP, onde as informações estão escritas e podem ser interceptadas e manipuladas por agentes maliciosos, as páginas em HTTPS, apresentam níveis maiores de segurança, privacidade e autenticação.

Em 2021, o Brasil ficou em quinto lugar no ranking de países mais afetados por algum tipo de ataque cibernético. Ainda em 2021, um quarto das empresas brasileiras sofreram algum tipo de violação. Uma situação preocupante para corporações e usuários em geral.

A manutenção da sua segurança cibernética pode mitigar riscos e trazer mais credibilidade ao seu negócio.

Acompanhar as melhores informações quando o assunto é segurança pode ser o diferencial para proteger sua organização. Continue acompanhando nossos conteúdos de cibersegurança.