Por qué los antivirus tradicionales no pueden frenar las últimas ciberamenazas

La tecnología antivirus lleva más de 25 años en el mercado, pero confiar únicamente en soluciones convencionales ya no es suficiente para que las organizaciones detecten y respondan a los ciberataques. Los antivirus tradicionales pueden ser efectivos en algunos casos, pero su diseño limita su capacidad de respuesta.

En este artículo, veremos por qué detectar y detener ataques requiere, como mínimo, contar con soluciones de Endpoint Detection and Response (EDR).

¿Ha muerto el antivirus tradicional?

Los antivirus tradicionales (AV) se basan en métodos de detección por firmas. Buscan elementos conocidos y reconocibles dentro del malware o de la técnica de ataque, como patrones de bytes, hashes de archivos o reglas heurísticas aplicadas al propio fichero.

El problema es que estas soluciones suelen ignorar que los ataques también pueden ser fileless, es decir, que no necesitan archivos para infectar: actúan directamente en la memoria RAM y aprovechan herramientas legítimas del sistema para pasar desapercibidos.

Mientras tanto, los ciberdelincuentes siguen desarrollando nuevas variantes de malware capaces de evadir estos controles. Un estudio de SentinelOne reveló que las soluciones de antivirus tradicionales no lograban detectar cerca del 50% de las muestras de malware conocidas. A medida que los ciberataques se vuelven más dirigidos, las amenazas de tipo zero-day y fileless continúan creciendo, dejando al antivirus tradicional como una defensa ineficaz.

Los ciberdelincuentes emplean diversas técnicas de ocultación para burlar el software de seguridad. Una de las más comunes consiste en modificar el código malicioso para transformar un binario conocido en algo aparentemente desconocido, con el fin de esquivar las medidas de protección. El riesgo aumenta con las variantes de malware que cambian y evolucionan cada vez que se ejecutan.

El malware polimórfico ya era un problema por sí mismo, pero ahora está impulsado además por la inteligencia artificial.

Más allá de estas técnicas de ocultación, los atacantes también recurren a distintos vectores o rutas de ataque para introducir el código malicioso y ejecutar sus ataques, pasando por alto los antivirus tradicionales.

¿Cómo detecta el Endpoint Detection and Response lo que el antivirus tradicional no puede?

Las plataformas modernas de Endpoint Detection and Response (EDR), como Singularity Platform de SentinelOne o Microsoft Defender for Endpoint, están diseñadas para superar las limitaciones de los antivirus tradicionales.

En lugar de basarse únicamente en firmas estáticas, el EDR utiliza algoritmos avanzados de machine learning y análisis de comportamiento para identificar actividades anómalas. Las soluciones de nueva generación están pensadas para detectar comportamientos sospechosos, incluso cuando los atacantes intentan borrar sus huellas.

De la defensa reactiva a la proactiva

Las herramientas de Endpoint Detection and Response (EDR) no solo trabajan de forma pasiva, ya que también permiten detener ataques en curso. Gracias a sus funciones integradas, los usuarios pueden poner en cuarentena las amenazas, expulsar a los atacantes de la red e incluso, en algunas plataformas, restaurar el endpoint a un estado seguro.

Sin embargo, para que funcionen de manera eficaz, necesitan el soporte y la gestión de un Security Operations Centre (SOC). Incluso las herramientas más potentes requieren operadores humanos. Investigar la amenaza y responder de forma adecuada exige la experiencia de analistas SOC que supervisen en todo momento las alertas de seguridad generadas por los endpoints.

En resumen, las organizaciones pueden mejorar su capacidad de detección con plataformas EDR, pero para frenar los ciberataques antes de que se conviertan en un problema mayor, se necesita un SOC con experiencia y múltiples habilidades, disponible 24/7/365.

La solución de EDR de Claranet ofrece precisamente eso: con el respaldo de analistas SOC expertos, evaluamos los riesgos de tu organización, planificamos la mejor respuesta y actuamos de inmediato.

¿Pueden los atacantes evitar la detección?

Incluso las herramientas modernas como EDR pueden ser burladas, y los atacantes no dejan de desarrollar nuevos métodos para evadirlas. Por eso, los equipos SOC entrenados también utilizan técnicas de threat hunting, es decir, buscan de forma activa indicios de que un actor malicioso podría estar operando dentro de la red aunque no haya sido detectado aún.

Con un servicio de Managed Detection and Response (MDR), los threat hunters correlacionan los datos de los registros del SIEM en toda tu red (incluidos los servicios de gestión de identidades y tu entorno en la nube) con la telemetría detallada de los endpoints que aporta la tecnología EDR, construyendo así una línea de tiempo completa del ataque.

Cómo el Endpoint Detection and Response supera al antivirus tradicional

Estas son algunas de las principales ventajas de las soluciones modernas de EDR frente a los antivirus tradicionales:

Protección frente a amenazas desconocidas: las plataformas EDR analizan e identifican la intención y el comportamiento del malware, reconociendo archivos maliciosos incluso aunque no se hayan encontrado antes.

Detección y respuesta más rápidas: al monitorizar de forma continua la actividad de los endpoints, las soluciones EDR pueden detectar, bloquear y remediar amenazas rápidamente.

Investigación y threat hunting en tiempo real: permiten a los equipos de seguridad buscar de forma proactiva posibles amenazas en todos los endpoints.

Visibilidad integral: las plataformas EDR ofrecen una visión detallada de todo el entorno de endpoints, facilitando la identificación de patrones y el seguimiento de actividades sospechosas.

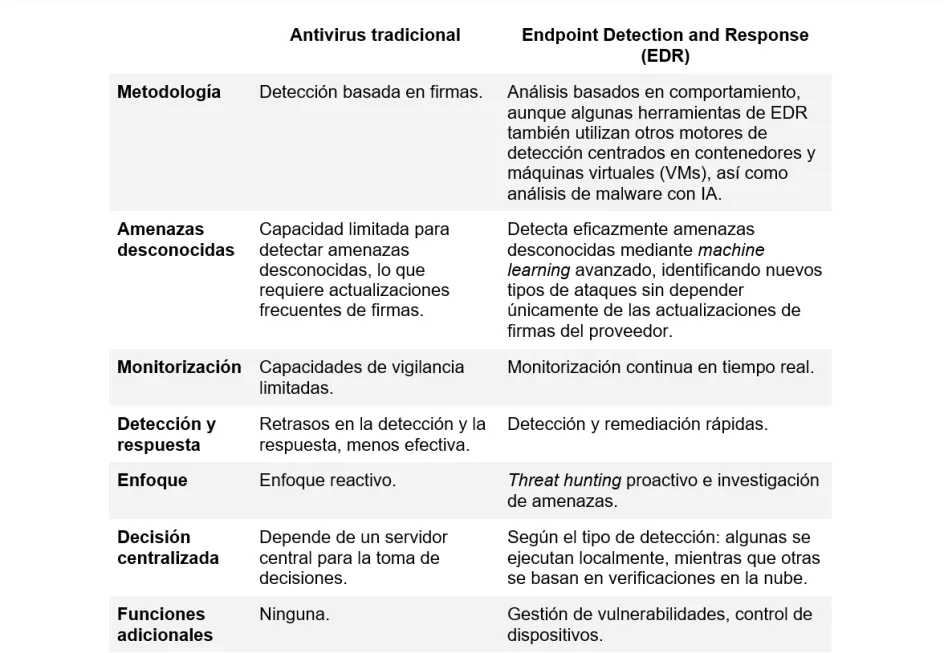

Diferencias clave entre antivirus tradicional y Endpoint Detection and Response (EDR)

Más allá del endpoint

La capacidad de detectar y detener ciberataques sofisticados comienza con la adopción de una solución avanzada de EDR, como Singularity Platform de SentinelOne o Microsoft Defender for Endpoint. Estas herramientas ofrecen su mayor valor cuando son monitorizadas 24/7/365 por analistas SOC con la experiencia y el conocimiento necesarios para recomendar la mejor respuesta ante un ataque.

Sin embargo, los endpoints, estaciones de trabajo y servidores son solo uno de los muchos activos de TI que los atacantes tienen en la mira. Los ciberdelincuentes más avanzados terminan extendiendo sus ataques a otras partes de la red corporativa. Para detectarlos, se necesita una cobertura más amplia. En este punto entra en juego el Managed Detection and Response (MDR), que ofrece la misma capacidad de identificar comportamientos sospechosos pero a partir de un espectro más amplio de fuentes.

Yendo un paso más allá, el Extended Detection and Response (XDR) permite unificar la telemetría de diferentes registros, permitiendo identificar ataques multivectoriales. Además, facilita acciones de respuesta en estas distintas tecnologías, como añadir reglas de bloqueo en un cortafuegos, deshabilitar cuentas de usuario o aislar un endpoint.

Para más información sobre cómo Endpoint Detection and Response puede ayudarte a detener los ciberataques antes de que avancen, contacta con nosotros.